CIS Critical Security Controls

CIS udvikles løbende af førende sikkerhedseksperter fra hele verden og var tidligere kendt som CIS20, fordi der tidligere var 20 områder i den forrige udgave, kaldet version 7.1. I maj 2021 kom den nuværende version 8, som er simplificeret og nu har 18 områder.

En vigtige kvalitet ved CIS er, at den omfatter tre forskellige niveauer kaldet implementeringsgrupper, som man kan vælge efter virksomhedens kompleksitet og trusler. Dette har stor praktisk betydning, idet organisationer kan vælge det relevante niveau og derigennem prioritere og fokusere sin implementering.

CIS kan være en stor hjælp til compliance og operationalisering

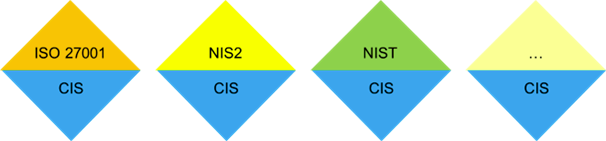

Det kan være en udfordring at implementere standarder (som ISO 27001), myndighedskrav (som NIS2) og større cyber frameworks (som NIST eller IEC 62443), da disse ofte udtrykker sig bredt og abstrakt samt sjældent opstiller hverken rækkefølge eller prioritering af tiltag. Man kan sige, at de tager udgangspunkt i formulering af krav til en top-down-løsning, hvor der gradvist skal findes mere og mere konkrete løsninger i forhold til kravene.

Her er CIS kontroller et væsentligt bidrag, idet der er tale om mere konkrete tiltag og en anbefalet rækkefølge for implementering. Eftersom indholdet i CIS kontrollerne er tiltag, som næsten uundgåeligt vil være krævet, så er der defineret et godt udgangspunkt stort set uafhængigt af hvilken compliance, man ønsker opnået.

CIS kontrollerne er på samme abstraktionsniveau som ISO 27002 (som svarer til ISO 27001, Annex A), men er mere konkrete.

Vi vil betragte tilgangen i CIS kontrollerne som buttom-up og anbefaler dem, fordi de er et supplement, som giver mere fremdrift og giver mulighed for, at flere grupper i virksomheden kan arbejde samtidigt med at finde den gode lokale løsning. Eks. kan grupper, der arbejder med organisation og compliance, tage sig af den ene tilgangsvinkel, mens grupper, der arbejder med IT og awareness, kan tage sig af den anden. Det er vores erfaring, at dette i praksis giver dette mere og bedre fremdrift.

Her er CIS kontroller et væsentligt bidrag, idet der er tale om mere konkrete tiltag og en anbefalet rækkefølge for implementering. Eftersom indholdet i CIS kontrollerne er tiltag, som næsten uundgåeligt vil være krævet, så er der defineret et godt udgangspunkt stort set uafhængigt af hvilken compliance, man ønsker opnået.

CIS kontrollerne er på samme abstraktionsniveau som ISO 27002 (som svarer til ISO 27001, Annex A), men er mere konkrete.

Vi vil betragte tilgangen i CIS kontrollerne som buttom-up og anbefaler dem, fordi de er et supplement, som giver mere fremdrift og giver mulighed for, at flere grupper i virksomheden kan arbejde samtidigt med at finde den gode lokale løsning. Eks. kan grupper, der arbejder med organisation og compliance, tage sig af den ene tilgangsvinkel, mens grupper, der arbejder med IT og awareness, kan tage sig af den anden. Det er vores erfaring, at dette i praksis giver dette mere og bedre fremdrift.

Mødet mellem top-down og buttom-up skaber synergi. CIS støtte mange compliance-tiltag på tværs af diverse sikkerhedsstandarder.

Overblik over CIS kontroller

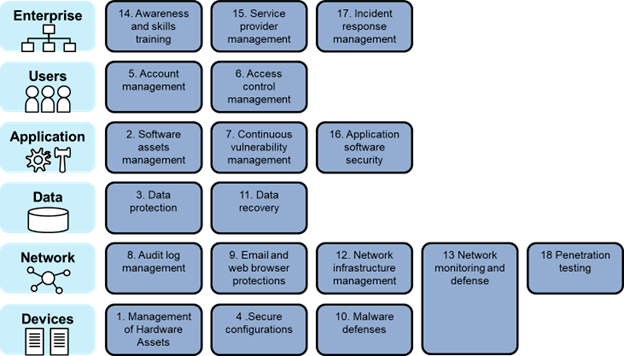

Beskrivelsen af kontrollerne er god og kan anvendes direkte, men den giver nok ikke det bedste overblik, ligesom den er meget lineær i sin natur. Vi giver herunder et bud på, hvordan det samlede rammeværktøj kan betragtes ved at inddele kontrollerne i niveauer.

CIS kontroller inddelt i seks niveauer efter typen af de aktiver som skal beskyttes. Tegningen tager udgangspunkt i CIS’ model for aktiver (eng: assets) og navngiver et nyt Enterprise niveau. Fremstillingen er simplificeret ved at fjerne detaljer.

Det laveste niveau handler om enheder som indgår i systemet. Kontrollerne har fokus på at katalogisere enhederne, så de forskellige typer effektivt kan sikres mod angreb bl.a. ved at bruge fordefinerede sikre konfigurationer. Noget af netværksbeskyttelsen sker gennem specielle enheder og som værtsbaserede (eng.: host based) løsninger.

Netværk er næste niveau, som omfatter styring, overvågning og modtræk. Her finder vi også fundamentet for logning i det samlede system, beskyttelse af mail og browsere samt penetrationstest.

Dataniveauet indeholder forventede områder med beskyttelse og genskabelse af data eks. med backup.

Niveauet med applikationer omfatter software, dvs. katalogisering og styringen af sikkerheden af de forskellige typer af software. Beskyttelse mod sårbarheder handler meget om opdatering af applikationer, styresystemer og firmware, også ud fra scanninger for svagheder.

Brugerniveauet har fokus på brugerkonti og adgangskontroller samt tildeling af rettigheder til selve data.

Slutteligt indeholder organisationsniveauet nogle mere gennemgribende emner, hvor det centrale er samarbejdet for at sikre organisationen. Organisationens leverandører styres, så risikoen ved at inddrage eksterne reduceres. Organisationens ansatte uddannes, så de bedst muligt kan undgå trusler eks. phishing. Endelig introduceres nødstyring ved sikkerhedsbrud med fokus på hurtig og sikker indgriben.

CIS kontroller

Som nævnt er kontrollerne opdelt i 18 områder, hvor der findes en kort oversigt herunder.| Id | Navn | Indhold i kort form |

|---|---|---|

| 1 | Inventory and Control of Enterprise Assets | Styring af enheder med data; klienter (herunder bærbare og mobile enheder) samt servere. |

| 2 | Inventory and Control of Software Assets | Styring af software på ovenstående enheder; licenser til software, forbud mod ikke-godkendt software og løbende opdatering af software. |

| 3 | Data Protection | Data management; hvilke data skal opbevares/håndteres, hvem skal have adgang, hvor skal data være, hvornår skal data slettes og hvorfor skal data beskyttes? |

| 4 | Secure Configuration of Enterprise Assets and Software | Sikker konfiguration af udstyr, netværk inkl. firewalls og software. |

| 5 | Account Management | Kontostyring; hvem har adgang, i hvilken omfang og hvordan styres passwords? |

| 6 | Access Control Management | Adgangskontroller; systematisk tildeling og fjernelse af adgangsrettigheder baseret på roller samt brug af multifaktor autentificering, fx styret i et Azure Active Directory eller lignende. |

| 7 | Continuous Vulnerability Management | Identifikation og fjernelse af sårbarheder, bla. gennem scanning for sårbarheder og en systematiseret proces for patching. |

| 8 | Audit Log Management | Logning af hændelser, tidspunktet, placeringen og brugere; dette kræver systemer til bl.a. optagelse, beskyttelse af logs, analyse samt konsolidering af forskellige logs og tidsstempler. |

| 9 | Email and Web Browser Protections | Beskyttelse af brugernes kommunikationsværktøjer fordi webbrowsere og mailklienter ofte udsættes for en bred vifte af angreb fra tekniske til sociale taktikker. |

| 10 | Malware Defenses | Ondsindet software skal bekæmpes for at undgå trusler som virus, ransomware, spyware, phishing angreb og spam. |

| 11 | Data Recovery | Reetablering af data er vigtigt, hvis de slettes eller ændres utilsigtet. Backup er essentielt; prioritering af data, beskyttelse af backups og sikre måder til gendannelse. |

| 12 | Network Infrastructure Management | Moderne netværk består af mange typer af forbindelser, forskellige typer af udstyr (eks. firewalls, access points og routere/switche) og har en dynamisk natur, hvilket kalder på systematisk styring af infrastruktur. |

| 13 | Network Monitoring and Defense | Beskyttelse af netværket er essentiel for beskyttelse af det samlede system; monitorering, detektion, logning, filtrering og beskyttelse mod ondsindede angreb. |

| 14 | Security Awareness and Skills Training | Opmærksomhed og kompetence er vigtig for at undgå udnyttelse af brugere, hvilket opnås gennem løbende og ofte uddannelse, træning og påmindelser. |

| 15 | Service Provider Management | Mange virksomheder bruger i stor grad eksterne SaaS services (”Software as a Service”), som er nødvendige for driften eks. Office365, Google Apps, ERP eller storage-produkter som OneDrive eller DropBox. Kortlægning og styring af disse services er nødvendig. |

| 16 | Application Software Security | Applikationssoftwaren har adgang til og kan manipulere data, hvorfor de udgør et væsentligt angrebspunkt. Specialudviklet software skal designes til sikkerhed, sårbarheder i tredjepartssoftware skal håndteres og hærdning/penetrationstestning skal udføres løbende. |

| 17 | Incident Response Management | Håndtering af hændelser kan desværre ikke undgås; planlægning, bemanding, kommunikation og afprøvning er vigtige elementer. |

| 18 | Penetration Testing | Penetrationstests bruges til at afdække sårbarheder omkring processer og data gennem simulerede angreb på et system; angrebene udføres periodisk både eksternt og internt. |

Disse 18 områder er yderligere opdelt i underområder, som er navngivet ”safeguards”, hvilket er det laveste niveau i CIS. Der er i alt 153 underområder, men som det fremgår af næste afsnit så er der også en klar prioritering og forståelse af, at ikke alle firmaer vil kræve alle tiltag.

CIS implementering i tre beskyttelsesniveauer

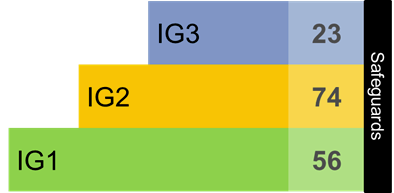

En vigtige kvalitet ved CIS er, at den omfatter tre forskellige niveauer alt efter kompleksiteter og trusler. Det har stor praktisk betydning for det gør, at organisationer kan vælge det relevante niveau og derigennem prioritere og fokusere sin implementering.

De tre beskyttelsesniveauer IG1 til IG3, som i alt omfatter 153 safeguards.

CIS kontrollerne er opdelt i tre implementeringsgrupper kaldet IG1 til IG3 (IG=Implementation Group). Et overblik er givet i figuren herunder.

| Implementeringsgruppe | IG1 | IG2 | IG3 |

|---|---|---|---|

| Navn | Basic Cyber Hygiene | Larger organization | Critical data |

| Nye safeguards i denne gruppe | 56 | 74 | 23 |

| Antal safeguards i alt | 56 | 130 | 153 |

| Målgruppe | Alle organisationer | Organisationer med varierende risikoprofiler, flere ressourcer og mere ekspertise til cybersikkerhed | Organisationer med høj risiko og følsomme/fortrolige data |

CIS basal beskyttelsesniveau SG1 – og progressioner

Det centrale startsæt for IG1 omfatter primært kontroller indenfor følgende områder (se beskrivelse herover):- 4. Secure Configuration of Enterprise Assets and Software

- 5. Account Management

- 6. Access Control Management

- 14. Security Awareness and Skills Training.

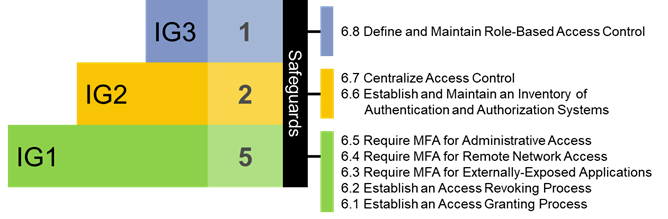

Progression i beskyttelsesniveauer IG1 til IG3 for adgangskontroller.

IG1 indeholder:

- 6.1 Establish an Access Granting Process, som handler om have en proces for at tildele og ændre rettigheder, bl.a. ved ansættelse og jobskifte

- 6.2 Establish an Access Revoking Process, hvor rettigheder fjernes eks. ved ophør af ansættelse og jobskifte

- 6.3 Require MFA for Externally-Exposed Applications, der kræver bruge af multifaktor (MFA) autentificering for tredjeparts applikationer

- 6.4 Require MFA for Remote Network Access, som ligner det forrige punkt, men handler om fjernadgang til netværk, en meget populær angrebsvektor

- 6.5 Require MFA for Administrative Access, der igen ligner det forrige punkt, men er rettet mod administratorers adgang.

- 6.6 Establish and Maintain an Inventory of Authentication and Authorization Systems, hvor kravet er et overblik over organisationens mekanismer til autentificering og autorisering (eks. login)

- 6.7 Centralize Access Control, som har fokus på en fælles implementering ved brugen af central adgangskontrol, eks. ved brug af Azure Active Directory.

- 6.8 Define and Maintain Role-Based Access Control, der kobler adgangsrettigheder direkte til roller, som kun får adgang, hvis der er et konstateret behov. Punktet indeholder også reviews, så det løbende sikres, at ingen har rettigheder uden gyldig grund.

Hvor godt beskytter CIS kontrollerne?

CIS kontrollerne er del af et større økosystem, som bl.a. omfatter self-assesments, risikovurdering og krydsreferencer til andre frameworks.Et interessant produkt er Community Defense Model (CDM) som udpeger de største trusler og mapper disse til MITRE ATT&CK som også nyder industriel/praktisk anseelse. CDM er i sin essens et svar på spørgsmålet om effektivitet dvs. ”hvor meget og hvor godt beskytter CIS kontrollerne?”.

Metoden er at bruge tilgængelige data omkring faktiske udførte angreb til at formulere modeller for angreb, hvor de relaterede taktikker for angreb er beskrevet. CIS kontrollerne skal så udvikles, så de dækker disse angreb.

Fra MITRE ATT&CK ved vi, hvordan angreb udføres, hvilket kan matches med kontrollerne i CIS for at vurdere dækningsgraden. For de versioner af standarderne, som er gældende på tidspunktet, hvor dette skriver, vurderes dækningsgraden af IG1 (det basale sæt af CIS kontroller) at være op til 86% i forhold til de angrebstaktikker for de fem mest udbredte angreb jf. tilgængelige data.

| Angrebsform | Dækningsgrad i CIS IG1 safeguards |

Dækningsgrad i CIS Alle safeguards |

|---|---|---|

| Malware | 77% | 94% |

| Ransomware | 78% | 92% |

| Web Application Hacking | 86% | 98% |

| Insider and Privilege Misuse | 86% | 90% |

| Targeted Intrusions | 83% | 95% |

Det centrale budskab er her, at det første niveau af CIS kontroller (IG1) yder en god beskyttelse.

Det kan også nævnes, at den vigtigste safeguard i forhold til MITRE ATT&CK er CIS 4.1, som handler om etablering og vedligehold af en proces for sikker konfiguration af enheder (eks. klienter og servere) samt software (operativsystemer,

applikationer og firmware i hardwareenheder). Det understreger vigtigheden af standardisering og præventiv beskyttelse.

Referencer

CISMITRE ATT&CK

MITRE ATT&CK (vores introduktion)