MITRE ATT&CK

MITRE ATT&CK (herefter MA) er en fortegnelse af cybertrusler, som kan anvendes til at forstå, klassificere og gardere sig mod typiske trusler. MA afviger fra mange andre rammeværker for informationssikkerhed ved primært at anskue truslen fra angriberens perspektiv, og på den måde gives et værdifuldt input til forståelsen af en organisations sårbarheder, risici og modtræk. MA er også karakteriseret ved at være virkelighedsnær og baseret på praksis.

De forretningsmæssige anvendelser af MA inkluderer:

- Risikoanalyse i forhold til et omfattende sæt af trusler

- Simulering af angreb og afprøvning af beredskab (”dry-run”)

- Vurdering af en organisations modenhed til at imødegå cybertrusler

- Identifikation af svagheder og sårbarheder

- Analyse og kategorisering af indtrufne hændelser.

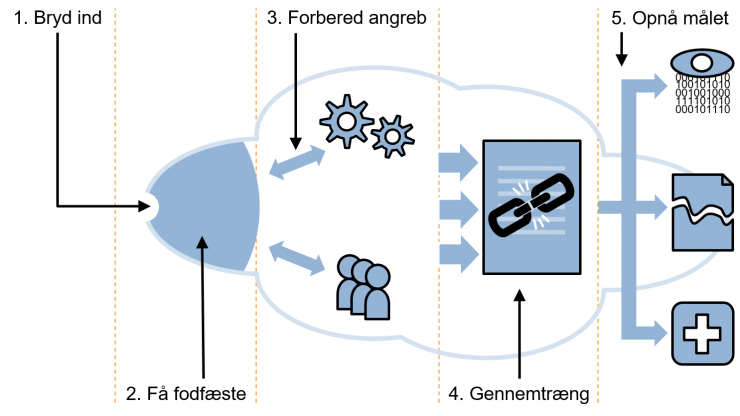

Faser i angrebet

De to T’er i ATT&CK står for taktikker og teknikker. Taktikker er her motiver for angriberen dvs. nogle delmål, man ønsker at opnå, for at kunne opnå det endelige mål, hvilket kunne være at stjæle informationer eller lukke systemer ned. Hvor taktikker handler om "hvad" og ”hvorfor”, så er teknikkerne relateret til ”hvordan”. Med andre ord bruger angriberen teknikker til at opnår sine taktikker.I den oftest anvendte udgave af MA indgår to taktikker til forberedelse og 12 taktikker til selve angrebet. Disse 14 taktikker kan ses som en del af fem faser som illustreret herunder.

Angrebets fem faser

Fase 1: Bryd ind

Rekognoscering

Formålet er informationsindhentning for at planlægge, hvordan de efterfølgende aktiviteter bedst kan gennemføres. Typiske emner er forståelse af organisationens infrastruktur og tekniske svagheder gennem scanning af porte og services på netværket. Dygtige angribere vil også afdække organisering af virksomheder, roller og nøglepersoner.Ressourcer til angrebet

For at gennemføre angrebet kan der være behov for målrettede ressourcer. Hvis angrebet kræver mange samtidige kræfter, så skal disse koordineres, eks. ved et denial-of-service-angreb (overbelastning af servere).Andre eksempler er indkøb af domæner med navne, der ligner målets domæne eller afviger med enkelte tegn, eller email-konti til phishing angreb (falske mails, der skal franarre informationer e.l.).

Indledende adgang

Målet er at få adgang til organisations netværk. Her kan udnyttes logins, som franarres via phishing angreb eller sikkerhedshuller i web-servere, hvortil der er adgang fra internettet.Nogle metoder giver angriberne direkte adgang til organisationens systemer, hvilket kan ske via ovennævnte stjålne loginoplysninger. En anden metode er at levere ondsindet software (malware), som man lokker brugerne til at eksekvere, hvorefter der er åbent for angriberne. USB-nøgler er ofte brugt til dette formål.

Fase 2: Få fodfæste

Ondsindet eksekvering og konfigurering

Udvidelsen af hullet ind i organisationen kan ske gennem eksekvering af ondsindet kode eks. ved at skabe og udnytte systemsårbarheder. Koden kan installere bagdøre, medføre sikkerhedsbrud og lede til tyveri af informationer og andre potentielle skader på filer og computersystemer.Persistens i netværket

Formålet med fokus på persistens og robusthed er at forøge modstandsdygtigheden overfor modforanstaltninger eller tilfældige ændringer over tid. Angriberen vil forsøge at fastholde fodfæstet ved genstart af systemer, logout, ændrede loginoplysninger o.l., hvilket bl.a. kan ske gennem modifikation af opstartssekvenser på servere og laptops.Deaktivering af sikkerhedssystemer

Denne taktik handler om at skjule fodfæstet. Typisk vil organisationer have systemer, som advarer om indbrud (intrusion detection systems), så det oplagte mål er disse systemer, som kan passiviseres eller afinstalleres. Fodspor efter indbruddet vil ofte blive opsamlet i logningsinformation, så logningslister og -systemer er også af stor interesse for angriberen.Fase 3: Forbered angreb

Adgang til konti

I denne fase er angriberen inde i systemet og vil have fokus på at få adgang til flere eksisterende konti og specielt privilegerede konti til systemadministration. Risikoen for organisationen forøges med brugen af usikre, delte eller gentagne passwords.Forøgelse af rettigheder

Traditionelt udnyttes systemernes svagheder, fejlkonfigurationer og sårbarheder til at forøge rettighederne til systemadministrator. Klassiske angrebspunkter er kendte svagheder ved operativsystemer og servere, systemer som ikke er patchet med nyeste sikkerhedsopdateringer og konfigurationer af brugerkonti, hvor almindelige brugere har eleverede rettigheder.Fase 4: Gennemtræng

Opdagelse

Formålet med opdagelsen er at ”tegne et kort” over systemerne og de interne netværk. Hermed opdages, hvilke systemer, der er interessant for det endelige mål, og hvilke systemer, som forventes at kunne overtages.Overtagelse

Taktikken med overtagelse betegnes også som lateralt angreb, idet kræfterne sættes ind på at overtage flere og flere systemer. Dette vil ofte inkludere, at fortsætte med at stjæle legitime loginoplysninger, gætte usikre passwords og identificere særligt privilegerede konti.Fjernkontrol

Overtagede systemer kan nu fjernkontrolleres og bruges i sidste fase af angrebet. Det er ofte ønsket for angriberen, at kontrollen holdes så skjult som muligt og dermed, at fjernkontrollen i størst mulig grad ligner normal adfærd.Fase 5: Opnå målet

Fortrolighedsbrud handler om at stjæle informationer. Brud på integritet kan handle om at forvanske data (eks. at kryptere dem og forlange løsepenge for dekryptering) eller manipulere systemer til senere udnyttelse. Manglende tilgængelighed af systemer handler ofte om at lukke forretningen ned.

Informationsindsamling

Når målet med operationen er brud på fortroligheden, så skal informationen først samles. Det kan dreje som om dokumenter og andre filer, database og lister, men kan også bestå i screenshots og mindre strukturerede informationer. Mængden af information kan være meget stor, så dette arbejde kan være omfattende, fordi det oftest er praktisk umuligt at kopiere alt.Eksfiltration

Den indsamlede information skal nu opdeles i passende pakker, så den kan skjules i anden kommunikation eller i hvert tilfælde undgå at vække opmærksomhed. Data skal evt. komprimeres og/eller krypteres, så de kan transporteres ud (eksfiltreres) uden at blive opdaget. Hertil kan anvendes nogle af de overtagne systemer, som kan fjernkontrolleres hertil.Påvirkning

Forringelse af integritet og tilgængelighed sker gennem påvirkning af systemerne gennem kontrol, indtrængning eller ødelæggelse af data og systemer.Der kan skelnes mellem de situationer, hvor ønsket er stor opmærksomhed (typisk væsentligt lavere tilgængelighed eller decideret nedbrud) og omvendt de situationer, hvor ønsket er lav opmærksomhed (typisk ændring af integritet, som skal skjule andre påvirkninger eller som gør det muligt, at fortsætte i et senere angreb).

Teknikker (eksempler)

Hvor taktikker handler om hvad og hvorfor (målet), så handler teknikker om hvordan. Der er flere hundrede teknikker i MA, så her skal blot gives nogle illustrative eksempler.En af taktikkerne i MA er opnåelse af legitimeringsoplysninger (fase 3 herover), så man kan få adgang til systemerne. Med loginnavn og password kan angriberen agere som en ægte bruger og kan måske anvende dette til at forøge sin adgang eller indsamle værdifulde oplysninger.

I MA er beskrevet 15 teknikker relateret til dette mål for traditionelle virksomhedssystemer (klient/server-systemer med Windows, Linux og macOS). Mange af disse teknikker har underteknikker, så kataloget er temmelig omfattende, men også ganske velbeskrevet.

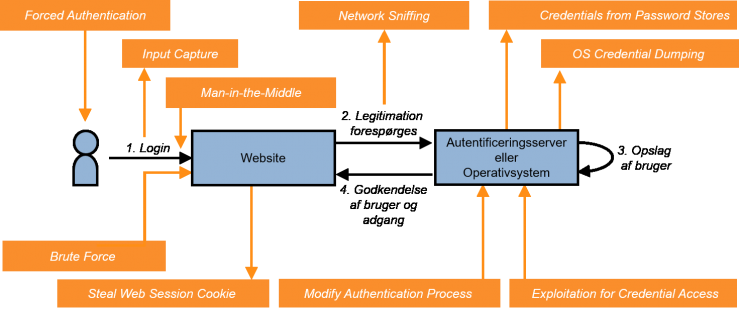

Nedenstående figur illustrerer i midten en simpel men velkendt situation, hvor en bruger logger på via et websystem og godkendes af en central server eller operativsystemet. De orange bokse er ti eksempler på teknikker, som angriberen kan bruge til at få adgang til legitimeringsoplysninger.

Eksempler på teknikker, der understøtter taktikken om opnåelse af legitimeringsoplysninger

En kort forklaring på de enkelte teknikker er givet herunder.

| Teknik | Beskrivelse |

|---|---|

| Forced Authentication | En bruger kan kræves at logge ind (igen) på et system, imens angriberen opsamler disse informationer |

| Input Capture | Opsamling af brugerens indtastninger eks. med key loggers eller gennem falske systemer, som brugeren tror er ægte |

| Man-in-the-Middle | Angriberen installerer sit eget system mellem to eksisterende systemer og opsamler godkendelsesinformationer |

| Network Sniffing | Hvis der er adgang til netværket, kan kommunikation om legitimering opsamles ved at gemme datapakker |

| Credentials from Password Stores | Ved at få adgang til databaser over legitimationsoplysninger på servere, kan valide logins uddrages |

| OS Credential Dumping | Informationer om godkendte brugere og deres passwords er ofte tilgængelig i operativsystemets databaser, som angriberen kan forsøge at kopiere |

| Brute Force | Det forsøges at gætte logins evt. med brugen af databaser og ofte anvendte passwords |

| Steal Web Session Cookie | Web session cookies anvendes ofte som bevis for, at en bruger har autentificeret sig korrekt og kan derfor misbruges i kortere tidsrum, hvis angriberen kan få adgang til disse |

| Modify Authentication Process | Modifikationer af godkendelsesprocessen kan indebære, at angriberens eget system overtager opgaven og dermed får magten |

| Exploitation for Credential Access | Udnyttelse af sikkerhedshuller eks. ved ikke opdateret software kan give adgang til adgangskoder eller forhøjede rettigheder |